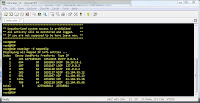

넷스케일러 운영 중인 상태에서 현재 설정된 MIP 또는 SNIP에 대한 사용현황을 확인하는 쉬운 방법이 있다.

넷스케일러 CLI로 접속 후 SHELL MODE로 변경한 다음 아래의 명령어를 사용하면 현재의 MIP 또는 SNIP별로 사용 현황 및 가능한 여유를 확인 가능하다.

(CLI)

> SHELL

# nsapimgr -d mappedip

실제로 위 명령어를 사용하면 아래와 같은 결과화면을 확인할 수 있다.

Security Development Lab.

좋은 글을 올려주신 분께 감사드리며, 출처가 확인되면 등록하겠습니다.

이 방법은 root 사용자 로그인 문제 뿐만 아니라 다른 사용자의 문제점을 해결하는 방법으로도 유용하게 사용할 수 있는 방법이니 꼭! 숙지하고 있으면 좋은 것 같다.

자세한 Spec 내용은 아래의 링크를 통해 확인이 가능합니다.

IPlignece의 Goole Map Demo는 친정하게 지도까지 보여주어서 조금 더 쉽게 찾을 수도 있다.

기타 유용한 TroubleShooting 가이드는 아래의 링크를 통해 다운로드 받아서 참조하시기 바랍니다. 넷스케일러 엔지니어라면 언제든지 사용하여 분석할 준비가 되어있어야 하지 않을까요??

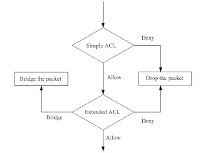

그리고 SIMPLE ACLs은 Extended ACLs보다 우선순위에 있으며 아래와 같은 Diagram으로 처리가 됩니다.

실행 결과를 토대로 직접 분석을 하거나 TechSupport의 도움을 통해 직접적인 CPU 점유률에 대한 원인 분석을 진행할 수 있다.

여기에서는 단순히 리눅스 기반의 시스템에서 간단하게 구성하는 방법을 정리하기 위함이며, 보다 자세한 bonding 설정은 리눅스 메뉴얼을 참고하시기 바람!!

적용 방법 또는 적용 범위의 차이일 뿐 기능이나 성능의 차이는 없다.

넷스케일러의 정책을 통해 많은 기능이 구현되는 특징을 가진 솔루션이기 때문에 많은 정책을 통해 CPU 성능에 영향을 줄 수 있으며, 이를 최소화하는 방법으로 최적화 할 필요성이 있다.

많은 테스트 및 연습을 통해 이를 최적화하는 정책을 학습해야 한다.

NTP를 통한 자동 시간 동기화는 아래와 같은 단계로 설정이 가능하나, 적용을 위해서는 시스템의 재시작을 필요로 한다.

설정 후 시스템을 정상적으로 재시작한 후 대략 3~5분 내로 시간이 동기화되어 정상적으로 운영됨을 확인할 수 있다. 만일 내부의 방화벽 등의 시스템에서 외부 NTP 서버와 차단이 발생할 경우 #nstcpdump host 203.248.240.103으로 정상적으로 통신이 이루어지는가에 대한 확인을 직접할 수 있다.

샘플 : ntpd.conf

# Netscaler NTP Configuration File

#

# Copy this file to /nsconfig, and make changes to /nsconfig/ntp.conf# Changes in /etc/ntp.conf will be lost following a reboot.

#

# Add the following line in /nsconfig/rc.conf to enable ntpd:

#

# ntpd_enable="YES"

#

# The following addresses are example addresses. There should be a# corresponding 'restrict' entry for every 'server' entry.

#

#example address

#server 1.2.3.4 burst

server 203.248.240.103 burst

restrict default ignore

#restrict 127.0.0.1 mask 255.255.255.255 (주석으로 해당 설정 해지)

#corresponds to 'server' entry above

#restrict 1.2.3.4 mask 255.255.255.255

restrict 203.248.240.103 mask 255.255.255.255

넷스케일러에서 제공하는 모든 기능에 대해서 SNMP OID값을 제공하는데 이 부분은 첨부 파일을 참조하길 바랍니다.

해당 설정을 통해 특정 대상의 어플리케이션으로 유입되는 F5 공격에 대한 방어를 아주 유연하게 대응할 수 있다.

예를 들어, 아래와 같이 옵션을 조합하여 적용할 수 있다.

root@ns# nstcpdump.sh -X dst host 1.2.3.4 and port 80

또는

root@ns# nstcpdump.sh -w /var/trace/trace1.pcap -i 1/1 -i 1/2

또는

root@ns# nstcpdump.sh -w /var/trace/trace2.cap host 1.2.3.4 and not port 443

여러 가지 common option을 조합하여 원하는 정보만을 수집할 수 있다면 조금 더 빠른 문제 해결이 가능할 것이 분명하다.

www.hping.org 사이트에서 HPING 는 메뉴얼을 통해 다양한 기능에 대해서 효율적으로 사용하는 방법을 습득하여, 다양하게 이용할 수 있도록 준비해야 한다.

거의 모든 버젼의 넷스케일러 적용이 가능함을 확인하였습니다.

만약 패킷 포워딩 프로세스에서 MBF(Mac Based Forwarding) 기능을 사용한다면 넷스케일러는 L2 ARP 테이블 및 L3 Routing 테이블을 참조하지 않고 패킷을 효율적으로 프로세싱 할 수 있다.

하지만 MBF를 사용할 때는 기존의 네트워크 디자인이 Asymmetric 환경일 경우 이런 네트워크 디자인이 더 이상 유지되지 못한다. MBF 기능은 VPN이나 Firewall과 같이 동일한 장비로 패킷을 전달해야 할 경우 유용하게 적용될 수 있는 기능이다. 물론 ISP 이중화와 같은 환경에서도 잘 고려하여 구성할 수 있다.

단, ISP 이중화 회선을 이용하며 넷스케일러의 LLB 설정을 사용한다면 MBF 기능을 더 이상 사용할 수 없다.

위 그림은 넷스케일러 MBF 기능의 동작 방식에 대한 간단한 예제 화면이다.